A l’occasion de la trentième édition de l’ACM Conference on Computer and Communications Security et lors d’une journée consacrée à la sécurité de l’intelligence artificielle, Thales a présenté une nouvelle technique de hacking physique d’IA.

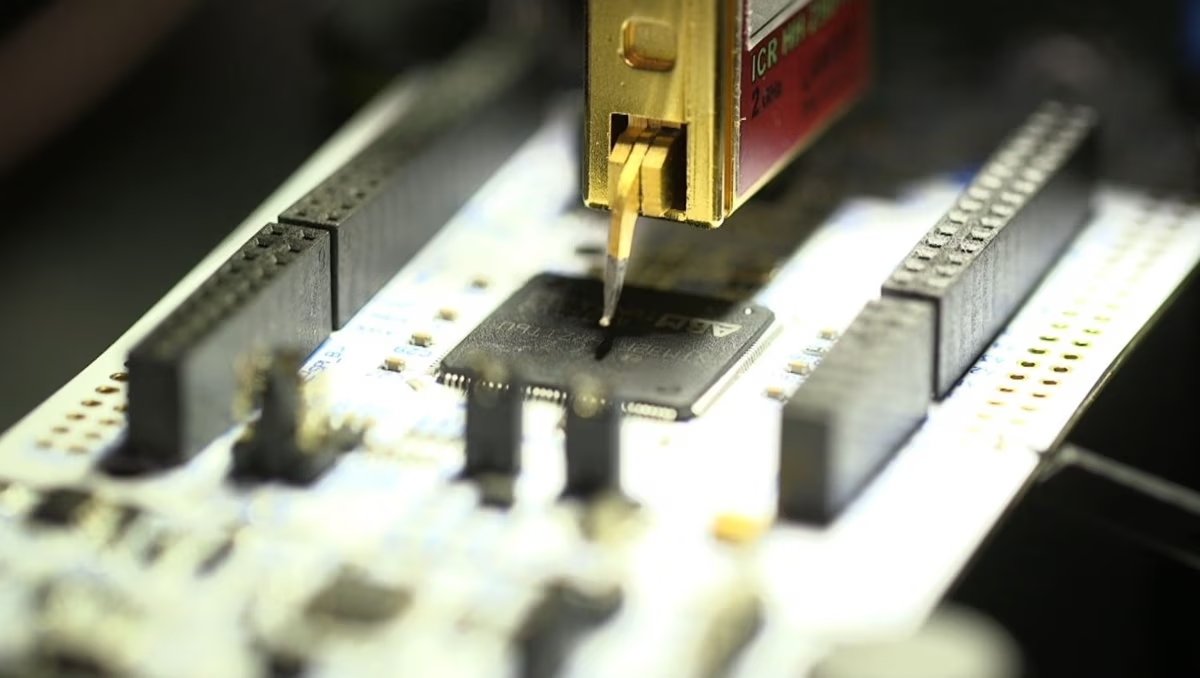

L’attaque s’est déroulée en deux étapes. La phase d’observation consiste en une analyse du rayonnement électromagnétique d’un composant du système. En reproduisant cette mesure des milliers de fois dans des conditions variables, une IA d’attaque peut être entrainée à reconnaitre les rayonnements observés. Ainsi, il devient possible d’identifier les paramètres secrets de l’IA cible lors de la classification d’une image. La deuxième étape exploite les paramètres de décision de l’IA cible afin de la leurrer et de créer une image qu’elle classifiera incorrectement. Par ailleurs, pour un attaquant ayant un accès physique au système cible, cet objectif pourrait aussi être atteint en perturbant physiquement le composant lors du fonctionnement de l’IA, en provoquant une brève surtension ou en exposant le composant électronique à une impulsion électromagnétique de forte puissance, par exemple.

Pour Thales, cette démonstration d’attaque matérielle vise à sensibiliser la communauté scientifique et technique à ce nouveau type de menace. En effet, si la plupart des entreprises sont aujourd’hui sensibilisées aux risques des attaques logicielles sur le modèle d’IA, les attaques matérielles de ces modèles demeurent encore méconnues.